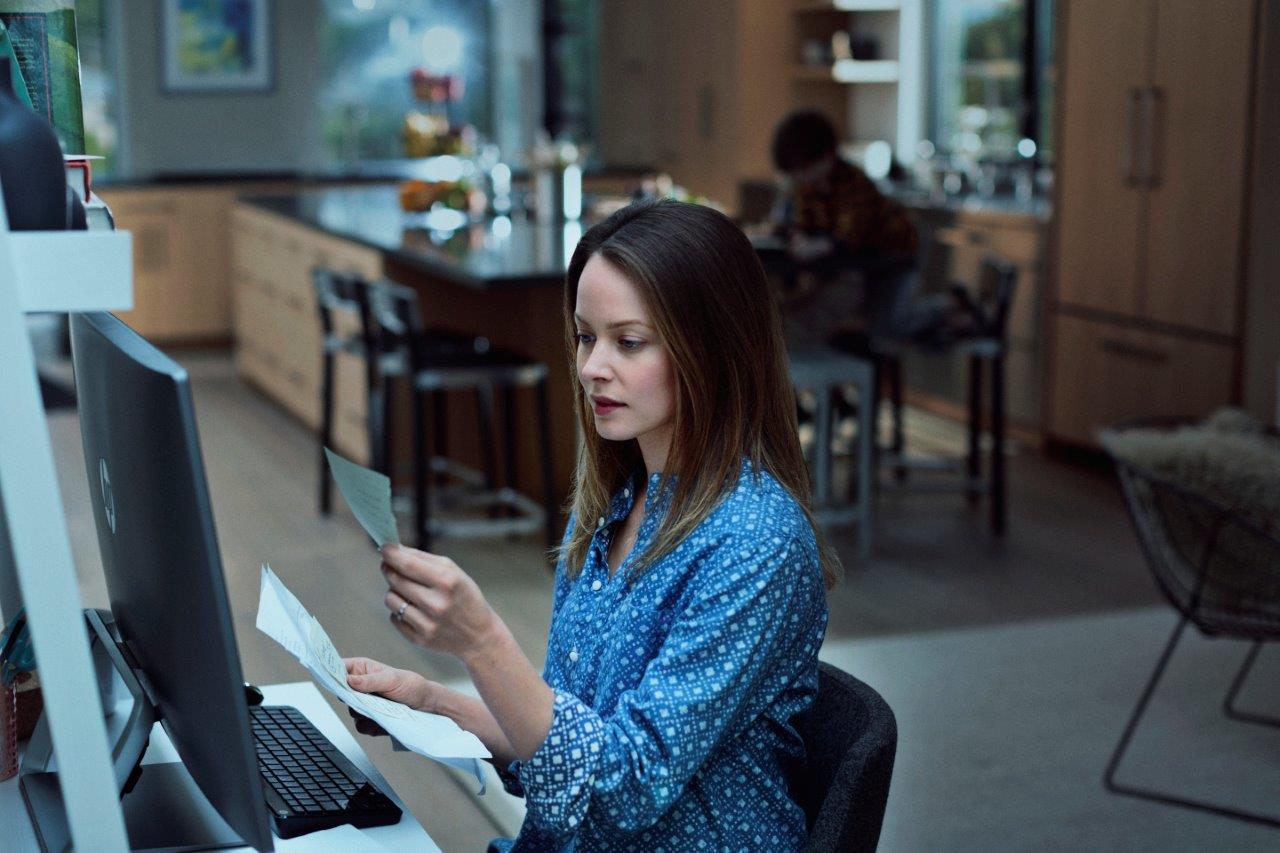

Компанія HP Inc. випустила звіт HP Wolf Security Threat Insights Report, в якому проаналізувала кібератаки, що відбулися в IV кварталі 2021 року. Дослідивши загрози, що змогли обійти системи безпеки та дісталися кінцевих пристроїв користувачів, фахівці HP Wolf Security зробили висновки про новітні методи атак, що використовуються кіберзлочинцями.

Дослідницька група HP Wolf Security виявила хвилю атак з використанням надбудов Excel, за допомогою яких зловмисники поширюють шкідливий код та отримують доступ до пристроїв та мереж, щоб потім викрасти дані підприємств або окремих осіб. Число зловмисників, які використовують шкідливі файли надбудов Microsoft Excel (.xll) для зараження систем своїх жертв, збільшилося майже в 7 разів у порівнянні з минулим кварталом. Такі атаки виявилися надзвичайно небезпечними, оскільки для початку роботи шкідливого ПЗ досить лише клікнути по відправленому кіберзлочинцем файлу. Команда також виявила в даркнеті рекламу «дроперів» (програмне забезпечення для доставки та запуску .xll файлів) та цілих наборів для створення програм, які полегшують проведення подібних кампаній для недосвідчених зловмисників.

Під час нещодавньої спам-кампанії QakBot зловмисники розповсюджували файли Excel через скомпрометовані облікові записи електронної пошти. Злочинці перехоплювали електронне листування та відправляли підроблені повідомлення у відповідь із прикріпленим шкідливим файлом Excel (.xlsb). Після доставлення на пристрій жертви QakBot впроваджується в процеси ОС, щоб таким чином уникнути виявлення. Шкідливі файли Excel (.xls) також використовувалися для поширення банківського трояна Ursnif серед італомовних підприємств та організацій державного сектора через спам. При цьому зловмисники видавали себе за службовців італійської кур'єрської служби BRT. Нові кампанії з розповсюдження шкідливих програм Emotet тепер також використовують Excel замість файлів JavaScript або Word.

Серед інших помітних загроз, виявлених фахівцями з безпеки HP Wolf Security, можна відзначити такі:

• Можливе повернення TA505. Фахівці HP виявили фішингову кампанію MirrorBlast, в рамках якої хакери використовували ті ж самі тактики, методи та процедури, що й TA505 – група зловмисників, відома масовими кампаніями з розсилкою шкідливого спаму та монетизацією доступу до заражених систем за допомогою здирницьких програм. Нова кампанія націлена на організації та використовує троян віддаленого доступу FlawedGrace (RAT).

• Підроблена ігрова платформа, що розповсюджує шкідливий код RedLine. Фахівцями HP був виявлений підроблений вебсайт з клієнтом Discord, зараженим кодом RedLine, який викрадав дані користувачів.

• Використання хакерами незвичайних типів файлів все ще дозволяє оминати системи безпеки. Група кіберзлочинців Aggah вибирає жертвами корейськомовні організації та використовує шкідливі файли надбудов PowerPoint (.ppa), замасковані під замовлення від клієнтів, чим заражає системи троянами віддаленого доступу. Атаки через поширення заражених файлів PowerPoint використовуються нечасто і становлять лише 1% шкідливих програм.

«Використання стандартних функцій програмного забезпечення в злочинних цілях є для зловмисників звичайною тактикою, що дозволяє їм уникнути виявлення - так само як і використання незвичайних типів файлів, які здатні «проникнути» через поштові шлюзи, не виявляючи себе. Відділам безпеки не слід покладатися винятково на технології виявлення вторгнень: важливо уважно стежити за появою нових загроз та відповідним чином оновлювати захист. Отже, враховуючи сплеск розповсюдження шкідливих файлів .xll, який ми сьогодні спостерігаємо, ми наполегливо рекомендуємо мережевим адміністраторам налаштовувати шлюзи електронної пошти для блокування вхідних вкладень .xll, роблячи винятки тільки для надбудов від довірених партнерів або повністю вимикати надбудови Excel», - коментує Алекс Голланд (Alex Holland), старший аналітик шкідливих програм у групі дослідження загроз HP Wolf Security, HP Inc.

Андрій Асташов, керуючий директор компанії HP Inc. в Україні: «Зловмисники постійно знаходять нові методи та хитрощі, що дозволяють їм уникати виявлення. Кіберзлочинці сьогодні активно використовують такі методи атак, як перехоплення листування в електронній пошті, через що користувачам стає ще важче відрізнити колег та партнерів від шахраїв. Саме тому важливо, щоб підприємства вибудовували та коригували свої системи безпеки залежно від ландшафту загроз та від бізнес-потреб своїх співробітників».

Наведені у звіті висновки базуються на результатах аналізу багатьох мільйонів кінцевих пристроїв, на яких працює програмне забезпечення HP Wolf Security. Дане програмне забезпечення від HP відстежує шкідливі програми, відкриваючи завантажені файли на ізольованих мікро-віртуальних машинах (мікро-ВМ), що дозволяє дослідити механіку зараження. Розуміння поведінки шкідливих програм у їхньому природному середовищі дозволяє дослідникам та інженерам HP Wolf Security посилювати захист кінцевих пристроїв та підвищувати стабільність системи.

Завдяки програмному забезпеченню HP Wolf Security клієнти змогли відкрити понад 10 мільярдів вкладень електронної пошти, веб-сторінок та завантажених файлів без будь-яких зафіксованих витоків .

Серед інших ключових висновків дослідження можна назвати такі:

• 13% ізольованих шкідливих скриптів, відправлених електронною поштою, обійшли, щонайменше, один сканер безпеки на поштовому шлюзі.

• У спробах заразити комп'ютери організацій зловмисники використали 136 різних розширень файлів.

• 77% виявлених шкідливих програм було доставлено електронною поштою, при цьому на завантаження з Інтернету припадало лише 13% з них.

• Найбільш поширеними вкладеннями, що використовуються для доставлення шкідливих програм, були документи (29%), архіви (28%), файли .exe (21%) та електронні таблиці (20%).

• Найбільш поширеними фішинговими принадами стали листи, пов'язані з Новим роком або бізнес-операціями, наприклад, з такими темами як «Замовлення», «2021/2022», «Оплата», «Покупка», «Заявка» та «Рахунок».

«Сьогодні зловмисники, які займаються низькорівневими атаками, можуть проводити приховані напади та продавати отриманий доступ організованим групам кіберзлочинців, які використовують у своїй діяльності здирницькі програми.

Як результат — це призводить до масштабних атак, які можуть вивести з ладу ІТ-системи та призвести до зупинки роботи всієї організації., — коментує д-р Іен Пратт (Ian Pratt), глобальний керівник відділу безпеки персональних систем, HP Inc. – Організаціям слід зосередитись на зменшенні поверхні атак та забезпеченні швидкого відновлення працездатності їхніх систем, якщо такі системи буде скомпрометовано. Це означає, що слід дотримуватися принципів Zero Trust та вводити суворі системи ідентифікації, надавати мінімальні привілеї користувачам та ізолювати пристрої, починаючи з апаратного рівня».

Докладніше про використані дані

Дані для дослідження були зібрані спеціалістами HP Wolf Security з віртуальних машин клієнтів у період із жовтня по грудень 2021 року.

___________________________

Для пошуку виробників і дистриб'юторів, експортерів і імпортерів товарів і послуг в Україні і за кордоном - скористайтеся базою даних компаній "КОМПАСС Україна": Безкоштовна версія www.demo.kompass.ua